LoRa WAN: Protokoll-Sicherheit-Anwendung

Datenübertragung im Internet der Dinge

IoT-Netzwerke müssen geringe Datenmengen häufig, über große Reichweiten oder in dichten Gebäuden bei geringem Stromverbrauch übertragen. Die Sensoren im Netzwerk und deren Wartung dürfen dabei nicht allzu viel kosten. Keine geringe Rolle spielt aber auch die Sicherheit der Datenübertragung vom Sensor an das Gateway. Wie all diese Anforderungen erfolgreich gemeistert werden können, erläutert der folgende Beitrag.

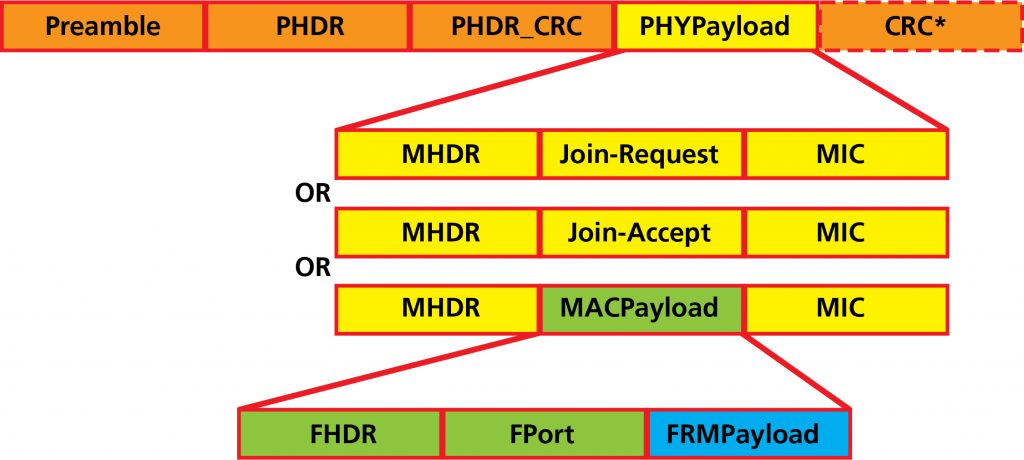

LoRa-PHY Layer Packet-Struktur und LoRa-WAN-MAC- und Frame-Definitionen

(LoRa-WAN 1.0.2 Spezifikation) (Bild: Semtech GmbH)

Das Internet der Dinge ist in aller Munde – es stellt aber auch besondere Anforderungen an Netzwerke: wie hohe Reichweite, hohe Frequenz der Datenübertragung und geringen Stromverbrauch. Mit entsprechenden Verfahren und Protokollen erschließt es aber auch neue Anwendungsmöglichkeiten – von der intelligenten Straßenbeleuchtung bis hin zur modernen Landwirtschaft.

Verfahren der Datenübertragung

Als für diese Anforderungen geeignetes Netzwerk basiert z.B. ein LoRa-WAN-Netzwerk auf der LoRa (Long Range, Low Power)-Technologie, die Daten über eine drahtlose Radiofrequenz-(RF)-Technologie überträgt. LoRa regelt dabei auf dem physikalischen Layer des OSI-Schichtenmodells die Übertragung der Signale über die Luft auf RF-Frequenzen bidirektional zwischen RF-Transmitter in einem IoT-Gerät und dem RF-Empfänger an die Gateways. Die Gateways sind dann über die zentrale Managementplattform in der Cloud an die Applikationen angebunden. Ein LoRa-WAN-Protokoll ist die dazu gehörige offene Low-Power-Wide-Area-Network (LPWAN oder auf Deutsch Niedrigenergieweitverkehrnetzwerk)-Spezifikation für drahtlose batteriebetriebene Systeme in einem regionalen, nationalen oder auch globalen Netzwerk. Die LoRa-Technologie und ihr Datenübertragungsverfahren mit proprietären Frequenzspreizungsverfahren und Modulation gewährleisten eine stabile Datenübertragung, egal wie weit sich ein Sender etwa von den empfangenden Gateways befindet – bei möglichst geringem Stromverbrauch. Z.B. wird ein Sensor, der sich in der Nähe eines Gateways befindet, mit einem niedrigen Spreizfaktor senden, da dann nur eine sehr geringe Leistungsübertragungsbilanz – das sogenannte Link Budget – benötigt wird. Damit lässt sich viel Energie sparen. Ein Sensor, der sich mehrere Meilen von einem Gateway entfernt befindet, muss mit einem viel höheren Spreizfaktor senden, da dieser zu einer höheren Empfängerempfindlichkeit führt.

Im Ergebnis wird im zweiten Fall die notwendige höhere Reichweite realisiert, wobei die Datenrate im Gegenzug sinken muss. Das Modulationsverfahren ermöglich durch die Vervielfachung der Datensignale mit einem Spreading Code zur Spreizung eine optimale Sendeleistung bei möglichst niedriger Leistungsaufnahme durch den Transmitter. Je nach Spreizungsfaktor ermöglicht die Signalmodulation unterschiedliche Übertragungsgeschwindigkeiten und Bitraten über verschiedene Reichweiten. (siehe Abbildung 3). Ein hoher Spreizungsfaktor senkt z.B. zwar die Bitrate und die Signale brauchen natürlich länger für Ihren Weg zur Gateway. Aber Daten können z.B. beim Faktor SF10 über eine Entfernung von bis zu acht Kilometern gesendet werden. Die Tabelle zeigt die vier Spreizfaktoren, die für Uplink-Übertragungen auf einem 125kHz-Kanal im LoRa-Verfahren ausgewählt werden können. Für den 500kHz-Downlink stehen sechs Spreading-Faktoren zur Verfügung. Die Reichweite kann dabei vom Gelände abhängen. In ländlichen Gegenden etwa mit wenigen störenden architektonischen Elementen lassen sich noch deutlich höhere Reichweiten erzielen als in städtischen Umgebungen. Die LoRa-Modulation hat aber noch einen weiteren Vorteil. Signale, die mit verschiedenen Spreizungsfaktoren moduliert wurden und über denselben Frequenzkanal übertragen werden können, stören sich nicht gegenseitig. Ein Baseband-Prozessor kann also bis zu sechs Signale mit verschiedenen Spreizfaktoren aus einem Kanal gleichzeitig verarbeiten, da die verschiedenen Signale für den jeweiligen Empfänger nur als Rauschen wahrgenommen werden. LoRa-Signale sind zudem sehr robust sowohl gegen In-Band- als auch gegen Out-of-Band-Interferenzen. Ihre Unempfindlichkeit gegen Mehrwegeempfang oder Fading sorgt auch in städtischen oder suburbanen Gebieten für eine hohe Reichweite. Dopplerverschiebungen sind kein Problem. Sie verursachen eine vernachlässigbare Verschiebung in der Zeitachse des Baseband-Signals. Diese Toleranz verringert zudem die Notwendigkeit nach einem strengen Referenztaktsignal, so dass sich LoRa-Sensoren und Geräte auch für den mobilen Einsatz eignen. Die Sensoren nutzen zur Datenübertragung zudem unlizensierte ISM-Bänder, so dass die Kosten der Datenübertragung entweder ganz entfallen oder – bei Einsatz eines externen Providers – gering ausfallen.

Netzwerkprotokolle

Für die LoRa-Übertragung ist eine grundlegende Packet-Struktur auf dem Link-Layer durch LoRa-Transceiver von Semtech festgelegt (Abbildung 2). Diese Struktur ermöglicht die Point-to-Point-RF-Übertragung von Daten und Befehlen. Anwender können in einer solchen LoRa-Lösung die Datenprotokolle frei definieren. Mit LoRa-WAN steht aber auch ein Layer-3-Netzwerkprotokoll zur Verfügung. LoRa-WAN ist ein offenes Low-Power-Wide-Area-Networking-Protokoll, das für den Betrieb sensor-basierter Applikationen bei niedrigem Stromverbrauch und hoher Reichweite optimiert ist. Das Netzwerk ermöglicht den Aufbau eines Netzes in Sterntopologie. IoT-Geräte werden über eine Over-the-Air-Activation (OOTA)-Anfrage authentifiziert und in das Netz aufgenommen. Die Verwaltung des Netzes leistet dann eine zentrale Cloud-basierte Instanz, die u.a. das Verhältnis von Übertragungsstärke und Spreading-Faktoren mit Hinblick auf Optimierung des Stromverbrauchs festlegt. Die Managementeinheit routed auch die Daten weiter an den jeweiligen Anwendungsserver in der Cloud. Die Abbildung 1 zeigt, wie die einzelnen LoRa-WAN-Parameter innerhalb des (orange gefärbten) LoRA-Pakets enthalten sind. Das LoRa-WAN-Protokoll versieht die Packete mit einem MAC-Header (MHDR), einer MAC-Payload und einem Message Integrity Code (MIC). Die eigentliche MAC-Payload besteht aus Frame Header, Frame Port und den tatsächlichen zu übertragenden Daten. Die Sterntopologie der LoRa-WAN-Netzwerk-Architektur (Abbildung 2) eignet sich ideal für Netzwerke, deren Betrieb auf batteriebetriebenen Sensoren basiert. Ein Netz in Sterntopologie überträgt nämlich pro Endknoten tatsächlich nur die für die Verbindung relevanten Daten, während in vermaschten Netze zusätzlich Strom für die Weiterleitung von Nachrichten von und zu benachbarten End-Knoten verbraucht wird. Auch die Gateways sind so einfach wie nötig gehalten. Das Gateway empfängt dabei alle LoRa-modulierten Radio-Nachrichten und leitet diese weiter. Jede Nachricht mit einem korrekten CRC-Code wird dann in einem IP-Frame an die Netzwerkserver weitergeleitet. Gateways können an die Netzwerkserver drahtlos über Ethernet-LAN oder auch über eine Mobilfunkverbindung angebunden werden. Ein Netz besteht dabei zum einem aus Macro-Cell-Gateways mit 64 Kanälen für die Übertagung über größere Entfernungen – etwa über eine Stadt hinweg. Zum anderen ermöglichen Pico-Cell-Gateways mit acht Kanälen die Datenübertragung in dichtbebauten Gebieten oder auch schwer auszuleuchtenden Arealen wie Untergeschossen. Eine höhere Anzahl der Pico-Gateways in einem Netz erhöht die Lebensdauer der Sensorbatterien. Denn die geringere Distanz zwischen End-Knoten und Gateway ermöglicht die Übertragung der LoRA-Radio-Pakete mit einem geringeren Spreizungsfaktor und verkürzt die Dauer der Übertragung.

Sicherheit

Sicherheit wird auch bei Internet-of-Things-Netzen immer wichtiger – und damit auch bei LoRa-WAN. Denn falsche, nicht übertragene oder abgehörte Daten führen zu Schäden durch das Treffen falscher Entscheidungen oder auch zu Spionage. Eine wichtige Rolle spielt dabei die Verschlüsselung der Daten, wobei aber nicht jede Verschlüsselung wirkliche Sicherheit garantiert. Ein richtig implementiertes Verschlüsselungsverfahren wie etwa 128Bit AES bietet hinreichende Sicherheit. Dessen weit verbreiteten Algorithmen sind jahrelang praxiserprobt und von Communities optimiert. Wichtig ist die Verwendung im standardisierten CRT-Modus, der XOR-Crypto-Operationen für eine verstärkte Verschlüsselung durchführt. Bei der Datenübertragung im Internet der Dinge genügt es aber nicht, Daten beim Transport over the air zu verschlüsseln und dann im Kernnetzwerk des Betreibers unverschlüsselt zu übertragen. Echte Sicherheit bietet nur die End-to-End-Verschlüsselung der Daten auf dem gesamten Weg vom Endgerät zum Applikationsserver – und damit auch während der Übertragung innerhalb des Core-Netzwerkes des Betreibers. Protokolle, die die Übertragung im Kernnetz nicht verschlüsseln, verlangen für eine sichere Übertragung über die ganze Strecke eine VPN-Verbindung oder eine zusätzliche Verschlüsselungsebene wie TLS, was aber zu höherem Stromverbrauch führt. Dieser würde die Lebensdauer der Sensorakkus verringern. Wichtig ist die wechselseitige Authentifizierung der Sensoren und des zugehörigen Netzwerks.

Jeder Sensor verfügt beim LoRa-WAN-Protokoll über seinen eigenen 128-Bit-AES-Key, den Appkey. Im Join-Prozess eines Sensors überprüft die Over-the-Air-Aktivierung durch den für jedes Netzwerk eigenen Identifyer die Zugehörigkeit des Sensors zum Netz. Auch der Join-Server eines Netzwerkes verfügt über einen weltweit individuellen Identifyer. Die Überprüfung, ob beide Teilnehmer denselben Appkey kennen, erfolgt durch Berechnung eines AES-CMAC (Cipher-based Message Autentication Code) sowohl für die Join-Anfrage des Sensors als auch durch den Backend-Empfänger. Bei erfolgreicher Authentifizierung werden dann für jede Datenübertragungssession zwei Schlüssel abgeleitet: Der AppSKey sichert die End-to-End-Verschlüsselung des Anwendungspayloads. Der sogenannte NWSKey sichert die Integrität und Verschlüsselung der Kommandos und des Anwendungspayloads. Die Verwendung beider Schlüssel stellt auch die Integrität der Datenübertragung sicher. Ein z.B. beim LoRa-WAN-Protokoll bei jeder Verschlüsselung berechneter Frame Counter verhindert zudem ein Packet Replay durch einen anderen, nicht autorisierten Sensor. Ein berechneter Message Integrity Code (MIC) verhindert die Manipulation der Daten im Verlauf der Datenübertragung und gewährleistet zudem, dass nur ein authentifiziertes Endgerät einen gültigen Frame erzeugen kann.

LoRa-WAN-Spreizungsfaktoren und Übertragungsdauer für ein 11-Byte-Payload (Bild: Bild: Semtech GmbH)

Einsatzszenarien in der Landwirtschaft

IoT-Netze, die auf LoRa-WAN basieren, können unbegrenzt eingesetzt werden. Deren flexible Architektur ermöglicht dies. Das LoRa-WAN-Protokoll sieht z.B. drei Klassen von Endknoten – also Sensoren – vor. Endknoten der Klasse A übertragen einen Uplink – also eine Nachricht vom Endknoten an das Gatewayzu – einer zufälligen Zeit automatisch weiter – so die Mülltonne in einem Smart-City-Netzwerk, wenn sie voll ist und geleert werden kann. Danach fährt der Sensor in den Ruhezustand und verbraucht so sehr wenig Energie. Eine Klasse-B-Endknoten kann Uplinks zu jeder Zeit übertragen, hat aber auch Slots in der er auf Downlink-Nachrichten von der Zentrale wartet. Das ist etwa der Fall bei der Steuerung einer Bewässerungsanlage. Die funktionsreichsten Klasse-C-Endknoten können jederzeit Downlinks empfangen – was eine noch bessere Steuerung ermöglicht. Dafür verbraucht der Sensor aber viel Strom und verfügt in der Regel über eine eigene Stromversorgung – etwa bei Straßenbeleuchtungen, die permanent gesteuert werden sollen. Von der Produktion über die Logistik, Smart Cities oder Smart-Buildings können Anwender leistungsstarke Netze aufbauen. Das gilt auch für Bereiche, an die man zuerst gar nicht denkt – wie die Landwirtschaft. Gerade die moderne Landwirtschaft kann ihre Leistungsfähigkeit durch IoT-Geräte, moderne Sensoren, Chips und die Analyse der gelieferten Daten durch Anwendungen steigern. So ist die Überwachung einer Kuhherde durch Sensoren kein Luxus, sondern spart Ressourcen ein. Ein Sensor pro Kuh kostet dabei nur zwischen 10 und 50 US-Dollar, eine verlorene oder gestohlene Kuh ist um einiges teuer.

In der Erprobung finden sich sogar Sensoren, die die Körpertemperatur einer Kuh messen und so im Zuchtbetreib den Zeitpunkt des Eisprungs melden. Auch kranke Tiere lassen sich so durch ihr Fieber früh erkennen und Tierärzte können sich auch über die Cloud ein Bild der Tiere machen. Wichtig sind auch Bewässerungssensoren für eine intelligente Steuerung der Wasserzufuhr. Ein Sensor kann den Grundwasserstand, den Eisenanteil des Wassers oder den Salzgehalt des Bodens messen und so Entscheidungsgrundlagen für eine optimale Bewässerung liefern. Solche Sensoren des Unternehmens WaterBit wurden bereits in großen Betreiben in Kalifornien eingesetzt und ermöglichen den Anbau von Mandeln und Artischocken auch in dürreren Umgebungen.

Autor: Vivek Mohan,

Director of Wireless Products

Semtech Corporation

www.semtech.de