Sichere Feldgeräte in der Industrie auch ’secure‘?

Die Zeiten, in denen Industrieanlagen monatelang unverändert vor sich hin arbeiteten, sind vorbei: heute sollen Prozessdaten kontinuierlich über das Internet überwacht und in die Cloud transportiert, Prozessparameter kontinuierlich modifiziert und optimiert werden. Wenn sich Automatisierungssysteme zur Welt öffnen, entstehen neue Gefahren: Neben Spionage und Sabotage, können auch Leib und Leben bedroht werden. Dieser Artikel geht der Frage nach, wie sich das Thema ‚Security‘ auf funktional sichere Komponenten auswirkt, die solche Gefährdungen verhindern sollen. Gibt es bei dem Thema ‚Industrial Security‘ Fragen, die besonders die Entwicklung funktional sicherer Komponenten betreffen?

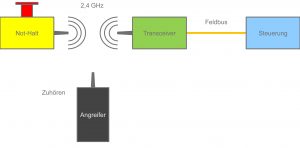

Abung 1: Funk-Nothalt-Schalter im Normalbetrieb. Der Angreifer hört der Kommunikation zu, ohne selbst aktiv zu sein. (Bild: embeX GmbH)

Authentifizierung

Inzwischen gibt es eine Vielzahl von Untersuchungen und Veröffentlichungen zur Bedrohung von industriellen Automatisierungssystemen durch Angriffe Dritter. Auffällig daran ist, dass bei den allermeisten theoretischen Szenarien wie tatsächlich geschehenen Angriffen Authentifizierungsmaßnahmen unzureichend vorhanden oder nicht genutzt wurden. So funktioniert z.B. der in [1] beschriebene Wurm nur, wenn eine Authentifizierungsabfrage in der betroffenen SPS deaktiviert ist (was leider defaultmäßig der Fall ist). Für die Designer und Entwickler funktional sicherer Komponenten bedeutet dies vor allem, für die Änderung von sicherheitskritischen Parametern oder für Firmwareupdates zwingend mindestens eine Passwortabfrage zu implementieren. Für solche Komponenten wäre es beispielsweise eine sinnvolle Maßnahme, die Übertragung von sicherheitskritischen Messsignalen oder die Aktivierung sicherheitsrelevanter Ausgänge erst dann zuzulassen, wenn das Defaultpasswort geändert wurde. Weitere Maßnahmen, die zu erwägen sind, wären

- • Rechtegranulierung

- • Zweifaktorenauthentifizierung, wenn das Gerät

auch per Internet parametrierbar ist

Zu beachten ist in jedem Fall, dass eine Bedrohung nicht nur über das Internet besteht. Ein Angreifer kann sich möglicherweise auch Zugang zu einer Geräteschnittstelle verschaffen, um sicherheitsrelevante Parameter zu manipulieren. Auch für solche Schnittstellen (z.B. USB) muss ein Passwortschutz implementiert werden.

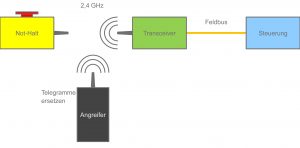

Abung 2: Funk-Nothalt-Schalter gedrückt. Der Angreifer sendet nun weiter die vom Transceiver erwarteten Nachrichten (Bild: embeX GmbH)

Man-in-the-middle-Attacken

Unter einer Man-in-the-Middle-Attacke versteht man einen Angriff, bei dem der Angreifer Nachrichten abfängt und sie, ohne dass das für den eigentlichen Empfänger erkennbar ist, mitliest (was zunächst keine unmittelbare Gefährdung bedeutet), ändert oder sogar eigene Nachrichten erzeugt, die für den Empfänger als echt erscheinen. Besonders anfällig für eine solche Bedrohung sind Kommunikationsmedien (wie Funk oder das Internet), die per se zumindest physikalisch für andere zugänglich sind. Ein Beispiel für einen solchen Angriff soll im Folgenden skizziert werden. Es handelt sich dabei um einen Funk-Nothaltschalter, wie er z.B. bei der Wartung von Maschinen eingesetzt werden könnte, bei denen der Wartungstechniker nicht immer einen festverdrahteten Nothaltschalter erreichen kann. Die Funktion dieses Nothaltschalters ist denkbar einfach. Solange der Schalter nicht gedrückt ist, sendet das Gerät kontinuierlich vordefinierte Telegramme an einen Transceiver, der daraufhin über einen Feldbus ein OK-Signal an eine (Sicherheits-)SPS schickt. Wird der Schalter gedrückt, hört das Gerät auf, Telegramme zu senden und nach einer definierten Timeout-Zeit sendet der Transceiver ein Stop-Signal an die SPS. Ein Angriff wäre nun folgendermaßen vorstellbar: ein Angreifer hört im Normalbetrieb die vom Nothaltmodul gesendeten Signale mit (siehe Abbildung 1). Die Nachrichten enthalten wahrscheinlich eine laufende Nummer und mindestens eine Sender- und/oder Empfängeradresse. Deren Struktur ist relativ leicht zu identifizieren. Wenn der Wartungstechniker nun den Nothaltknopf betätigt, weil eine akute Gefährdung besteht, so hört das Nothaltgerät auf, Nachrichten zu senden. Gleichzeitig kann aber der Angreifer, der die Struktur der vom Transceiver erwarteten Nachrichten kennt, diese Nachrichten seinerseits weitersenden (siehe Abbildung 2) – die Maschine läuft weiter. Der Aufwand für einen solchen Angriff ist überschaubar: es muss lediglich eine solche ‚Angriffsbox‘ in der Nähe der angegriffenen Maschine installiert werden. Dieser Angriff macht sich eine spezifische Eigenschaft funktional-sicherer Geräte zunutze: wenn sie einen Fehler erkennen (oder, wie im Beispiel, eine Anforderung der Sicherheitsfunktion aufgetreten ist), nehmen sie einen sicheren Zustand ein. In der Regel bedeutet das auch: sie hören auf zu kommunizieren. Ein Angreifer kann sich dies zunutze machen, indem er, wie im Beispiel, auf die Anforderung der Sicherheitsfunktion wartet, oder indem er gezielt das Gerät in seinen sicheren Zustand versetzt, um gleichzeitig dem Empfänger seinerseits gültige Nachrichten zu senden. Die Maßnahme gegen einen solchen Angriff wäre eine sichere Signatur oder eine kryptographische Prüfsumme, d.h. eine Information, die sich durch das Abhören der Kommunikation nicht in endlicher Zeit reproduzieren lässt. Nach heutigem Stand der Technik hätte diese Signatur eine Länge von mindestens 128, besser 256bits. Dies setzt dann sowohl eine höhere Bandbreite als auch einen erhöhten Rechenaufwand bei Sender und Empfänger voraus. Oder, wenn, wie im Beispiel, Übertragungsweg und Batteriegröße gegeben sind: die Laufzeit des Gerätes wird geringer und die Fehlertoleranz und/oder die sichere Reaktionszeit des Systems verschlechtert sich.