Schutz vor Angriffen

Je mehr die Vision des ‚Internets der Dinge‘ mit sechs Milliarden verbundenen Objekten Gestalt annimmt, wie die aktuelle Hochrechnung von Gartner beziffert, desto größer werden die Bedenken bezüglich der Sicherheit der Infrastruktur, die das ermöglichen soll.

Spektakuläre gezielte Angriffe über verbundene Objekte haben deutlich gezeigt, dass, während man sich über die Notwendigkeit eines Schutzes vor gewöhnlichen Schadware-Angriffen weitestgehend im Klaren ist, das Bewusstsein um die Notwendigkeit und die Herausforderungen beim Umgang mit direkten und zielgerichteten Angriffen auf spezielle Stücke in der Infrastruktur – seien es Server oder Endgeräte – noch unzureichend ist. Greifen verbundene Embedded-Objekte auf dieselben Betriebssysteme im IT-Endpunkt zu, ist diese Embedded-Infrastruktur mittels wohlerprobter Techniken angreifbar. Dies ist besonders alarmierend, wenn verbundene Embedded-Objekte für die Steuerung strategischer Infrastrukturen, z.B. des öffentlichen Stromnetzes, genutzt werden und dadurch zum Ziel sowohl für einzelne Hacker als auch für ausländische Regierungen werden.

Willkommen in der Welt der APTs

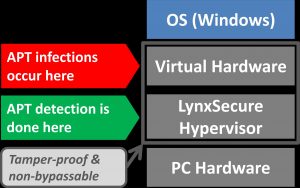

IT-Abteilungen von Unternehmen befassen sich seit einiger Zeit mit diesem Problem – mit bislang mäßigem Erfolg. Zwar werden unablässig neue Lösungen zur Bekämpfung ausgefeilter bösartiger APT-Programmcodes (Advanced Persistent Threat) vorgestellt, doch bleibt die Detektionslücke alarmierend groß, u.a. weil gängige Sicherheitslösungen einen tatsächlichen APT-Befall nicht erkennen können, sondern sich stattdessen auf gescheiterte Verhinderungsversuche (mittels herkömmlicher Anti-Malware-Technologien) und auf die Beobachtung bereits infizierter Angriffsziele konzentrieren. Wie lassen sich solche Angriffe in der Embedded-Welt effektiv erkennen und rechtzeitig abwenden? Unkonventionelle neue Erkennungsmethoden, speziell: ein sicherer Embedded Hypervisor lösen das Problem.

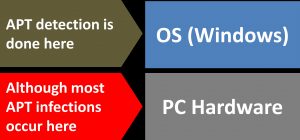

Die Erkennungslücke

Anbieter von Sicherheitsprodukten reagieren auf neue APT-Infektionsmethoden und -Techniken, sich der Erkennung zu entziehen, schneller als je zuvor. Dennoch beträgt die durchschnittliche Aufdeckungszeit bei APT immer noch Monate. Hauptursache für die Detektionslücke (das heißt, die Zeit zwischen der ersten Infektion durch einen APT und dem Zeitpunkt seiner Erkennung) sind die ausgefeilten Infektionstechniken der Angreifer. Die meisten Infektionen erfolgen unterhalb des infizierten Betriebssystems und lassen sich daher nicht in Echtzeit mithilfe herkömmlicher Detektionstechnologien aufspüren – das gilt für Anti-Malware-Anwendungen ebenso wie für Sandboxen.