Integrativer Sicherheitsansatz

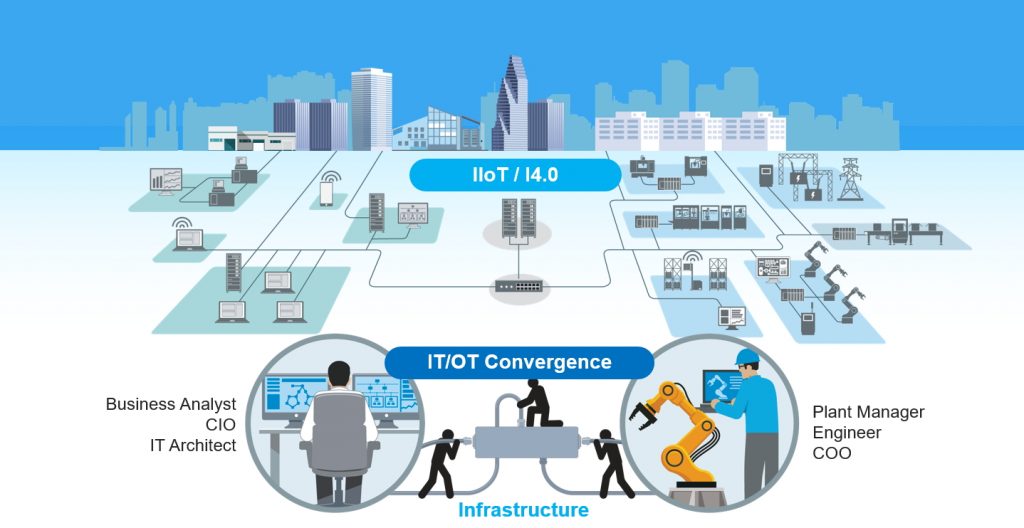

Die Entwicklungen in Industrie 4.0 und IIoT sind die Hauptantriebskräfte für die Idee konvergierter Netzwerke. Bis es jedoch eine einheitliche Technologie gibt, welche die einfache Integration über vertikale und horizontale Kommunikation unterstützt, muss die Überbrückung bestehender IT-/OT-Systeme sichergestellt werden, ohne ihre individuellen Anforderungen zu stören. Diese muss auch besonderes Augenmerk auf die Sicherheit richten.

Industrielles Internet der Dinge und Industrie 4.0 treiben die Konvergenz zwischen IT und OT an. (Bild: Moxa Europe GmbH)

Aber was genau können die Besitzer von Produktionslinien tun, um die Produktivität zu steigern oder es den Anwendern zu ermöglichen, den Echtzeitstatus der Produktion einzusehen? Um diesen industriellen Anforderungen Rechnung tragen zu können, besteht der erste Schritt darin, die Daten aus der Fabrikhalle der Unternehmensebene und der Cloud zur Verfügung zu stellen. Das heißt, die industriellen Netzwerke, die lange Zeit isolierte Systeme waren, müssen jetzt mit dem IT-Netzwerk verbunden und über das Internet erreichbar sein. Dabei wird man auf einige Hindernisse stoßen, z.B. die Anwendung der IT-Netzwerkrichtlinien in der industriellen Netzwerkarchitektur. Der zweite wichtige Punkt ist, dass die industrielle Kommunikation mit besonderen Anforderungen an Leistung und Verfügbarkeit verbunden ist. Die M2M-Kommunikation (Machine-to-Machine-Kommunikation) erfordert kurze Reaktionszeiten, weshalb normalerweise mehrere Industrieprotokolle gleichzeitig im Operational-Technology-(OT)-Netzwerk implementiert werden. Das Information-Technology-(IT)-Netzwerk kann ein solches Verfügbarkeitsniveau der Netzwerke nicht gewährleisten. Letztendlich machen jegliche Arten von Internetzugang oder Fernzugriff auf die Fabrikhalle industrielle Prozesse anfälliger für Cyberangriffe, was zu Produktionsstillständen und enormen finanziellen Verlusten führen kann. Wie lässt sich dieses IT-/OT-Missverhältnis verringern? In der industriellen Netzwerkkommunikation sind dazu mehrere Vorgänge zu berücksichtigen: Die Sicherheit bzw. der Schutz der Feldgeräte, die sichere Datenerfassung für die Überwachung sowie der Fernzugriff für die bedarfsgerechte Wartung.

Feldgeräte besser schützen

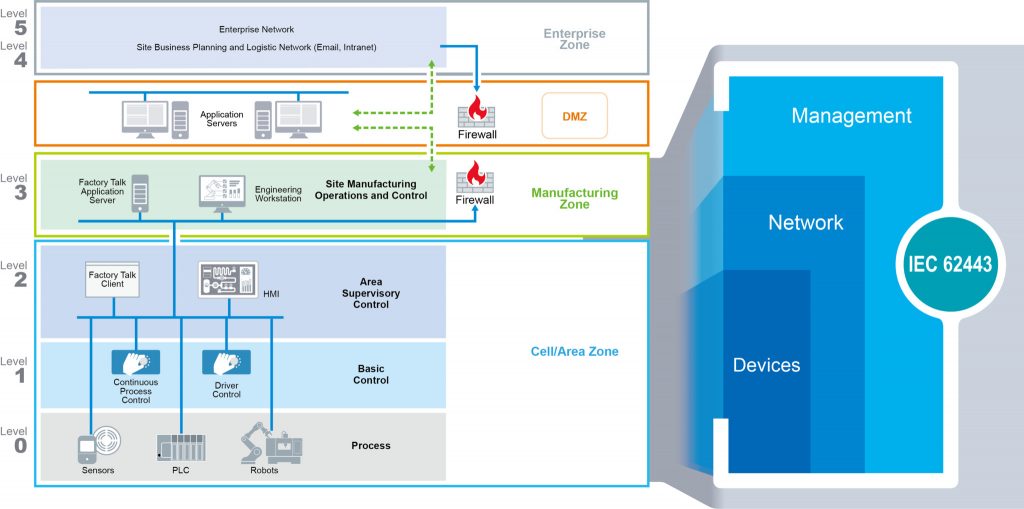

Einige der größten Rückschläge für sichere OT-Netzwerke sind auf mangelndes Bewusstsein für Cyber-Probleme in Supply-Chain-Organisationen und unzureichende Cybersicherheitspraktiken bei KMU-Anbietern (kleine und mittlere Unternehmen) zurückzuführen. Das Fehlen eines angemessenen Budgets für Cybersecurity-Programme ist ein weiteres häufiges Problem (Quelle: MHI-Jahresbericht 2018 – Deloitte). Diese Rückschläge können vermieden werden, indem ein Standardsatz von Richtlinien vereinbart wird, den die OT für den Aufbau eines sicheren Netzwerks befolgen kann. Wichtiger ist jedoch, dass gemeinsame Richtlinien für Hersteller von industriellen Automatisierungskommunikationssystemen wie z.B. Moxa, Siemens, Schneider Electric und viele andere gelten. Hersteller müssen in der Lage sein, Endanwender mit Cybersecurity-fähigen Geräten zu unterstützen, die mit normierten Funktionen ausgestattet sind. Einer dieser Standards für industrielle Automatisierungs- und Steuerungssysteme (IACS) ist IEC62442. Für Moxa-Geräte bedeutet dies, dass Sicherheitsfunktionen wie Kennwortrichtlinien, Systembenachrichtigung, Protokollverwaltung, Konfigurationsverschlüsselung usw. implementiert wurden, die im Schutzbereich auf Geräteebene definiert sind. Industrielle Netzwerkgeräte umfassen Schaltschrank- und DIN-Schienen-Switches, ausgewählte Modelle von Geräteservern, Remote I/O, Wireless-Geräte und Protokoll-Gateways. Für den Netzwerkteilnehmer ist der so genannte In Depth-Schutz eine Lösung, indem Netzwerke mit Hilfe von Secure Routern in logische Zonen unterteilt werden. Diese Geräte verfügen normalerweise über integrierte Firewalls, VPN-Funktionen, Deep Packet Inspection und weitere Funktionen. Eines der wertvollsten Werkzeuge zur Vervollständigung einer solchen Infrastruktur ist eine leistungsfähige Netzwerkverwaltungssoftware wie Moxas MXview, die visuelles Management für die Sicherheitsüberprüfung und -überwachung sowie Northbound-Schnittstellen zur Bereitstellung des Netzwerkstatus bietet.

Sichere Datenerfassung

Was früher ein Gerät war, um Daten vor Ort an ein lokales Scada oder HMI zu liefern, muss heutzutage ein Gateway sein, das Daten vom Netzwerkrand, dem so genannten Edge, bis zur Cloud bereitstellt. Dies ist genau die Definition eines intelligenten Geräts. Um dies tun zu können, müssen Geräte entweder über einen eingebetteten Agenten für eine Anzahl privater und öffentlicher Cloud-Anbieter verfügen, Protokolle wie MQTT oder OPC UA verwenden oder einen Webdienst mit RestfulAPI unterstützen. Diese Geräte sind auch nicht mehr nur einfache Protokollkonverter, sie sind mit Rechenleistung ausgestattet und können Datenvorverarbeitung sowie Edge- und Fog-Computing durchführen. Moxa hat für seine Gateways die ThingsPro Softwaresuite entwickelt, eine Cloud-fähige Gateway-Lösung für einfache und sichere Konnektivität, die einen transparenten Datenaustausch zwischen OT- und IT-Systemen gewährleistet. Aus Sicherheitsgründen sind sie ein Verbindungspunkt zwischen IT- und OT-Netzwerken in Industrie 4.0 und IIoT. Die Gateways dienen als Zugangspunkt zum Edge-Netzwerk, isolieren die Edge-Geräte von der Außenwelt und nutzen gleichzeitig Technologien wie VPN für Fernzugriff und MQTT für sichere Datenkommunikation.