Ist Stuxnet 4.0 nur noch eine Frage der Zeit?

Durch das Internet der Dinge kommen immer mehr vernetzte Embedded-Systeme in kritischen Anwendungen zum Einsatz. Was könnte passieren, wenn Cyber-Physical-Systems- oder zukünftige Industrie-4.0-Anwendungen mit den NSA-Überwachungs- und Angriffstechniken Turmoil, Turbine und QFire aus dem Quantum-Fundus attackiert werden? Kann man solche Attacken erkennen und verhindern?

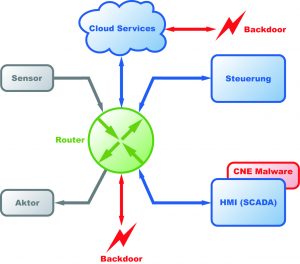

Vernetzte Embedded-Systeme sind vielen Gefahren ausgesetzt. Nur eine permanente Überwachung der verschlüsselten Daten kann Schutz bieten. (Bild: SSV Software Systems GmbH)

Die letzten Tage des vergangenen Jahres hatten es hinsichtlich der vom Whistleblower Edward Snowden beim US-amerikanischen Geheimdienst NSA entwendeten Geheimdokumente noch einmal in sich. Zum einen veröffentlichte das Nachrichtenmagazin ‚Der Spiegel‘ mithilfe des US-Online-Aktivisten und Sicherheitsexperten Jacob Appelbaum einen Enthüllungsbeitrag über die NSA-Hackertruppe TAO (Tailored Access Operation). Zum anderen lieferte Appelbaum – der auch anlässlich der diesjährigen Embedded World vor über 1.000 Zuhörern seine Ansichten und Erkenntnisse über staatliche Überwachungsmethoden erläuterte – auf dem 30. Chaos Communication Congress (30C3) sehr detaillierte Einblicke zu den TAO-Arbeitsweisen. Parallel dazu wurde ein von Appelbaum überarbeiteter geheimer, aber hochinformativer NSA-Katalog im Internet veröffentlicht. Diese Datenblattsammlung einer NSA-Abteilung namens ‚ANT‘ wird im Spiegel-Artikel als ‚Otto-Katalog für Spione‘ bezeichnet. Appelbaum warnte seine Zuhörer in Nürnberg nachdrücklich vor einer Militarisierung des Internets.

Über eine Router-Backdoor lassen sich die unverschlüsselten Daten vernetzter Embedded-Systeme relativ einfach manipulieren. So kann z.B. durch ein Sensordaten-Spoofing gegenüber einer Steuerung eine Fehlfunktion provoziert werden. (Bild: SSV Software Systems GmbH)

Internet-Infiltrationsbaukasten

Der NSA-ANT-Katalog ist eine beispiellose Sammlung von Hard- und Software-Sensorbausteinen zum Aufbau einer Totalüberwachung. Besonders interessant sind die Komponenten zum Infiltrieren der Internet-Infrastruktur (eine interaktive Grafik mit kommentierten Auszügen des ANT-Katalogs existiert unter http://tinyurl.com/n3dl2j3). So findet man hier z.B. hochentwickelte Softwareimplantate, um Hintertüren (Backdoors) in Router und Firewalls der Hersteller Cisco, Huawei und Juniper Networks einzufügen. Über diese Backdoors sind offensichtlich ‚Command/Control/Data Exfiltration‘-Zugriffe – also eigentlich das vollständige ‚Abhören und Manipulieren‘ – möglich. Des Weiteren bietet die ANT-Datenblattsammlung auch spezielle Hardware-Erweiterungen für Server der US-Anbieter Dell und HP. Sie dienen offensichtlich dazu, um aus der Ferne eine Schadsoftware dauerhaft auf einem Server zu installieren, die sogar resistent gegen den Austausch des Betriebssystems ist. Backdoors in Routern werden im Moment sehr häufig entdeckt. Ob hier ein Zusammenhang zur NSA besteht, ist nicht bekannt. In den letzten Wochen meldeten gleich mehrere Medien, dass in Routern verschiedener Hersteller per Internet erreichbare Hintertüren existieren. Cisco hat aufgrund dieser Problematik inzwischen eine Sicherheitswarnung im Internet veröffentlicht, in der die Backdoor als ‚Undocumented Test Interface‘ bezeichnet wird.

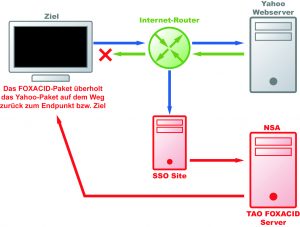

Die von der NSA entwickelte QFire-Methode wartet zunächst darauf, dass ein bestimmter Client eine unverschlüsselte Anfrage an einen Internetserver schickt. Dann sendet ein NSA-Server eine Spoofing-Antwort, um z.B. einen Schadcode auf dem Client zu installieren. (Bild: SSV Software Systems GmbH)

Angriffe über Router-Backdoor

Nach dem vorläufigen Auswertungsstand der Snowden-Unterlagen ergab sich zum Ende des vergangenen Jahres in etwa folgende Lage: Die NSA hört im Rahmen von Prism, XKeyscore, Tempora zusammen mit Partnern etwa 75% des weltweiten Internetverkehrs (E-Mails, Zugriff auf soziale Netzwerke, Besuche auf bestimmten Websites usw.) ab und erzeugt aus diesen Aktivitäten riesige Mengen an Metadaten, die überwiegend in zwei Datenbanken mit den Namen Marina und Mainway – teilweise zusammen mit dem abgehörten Content – gespeichert werden. Diese Metadaten werden dann mit ‚Contact Chaining‘-Methoden bearbeitet, um aus den mehr oder weniger anonymisierten Daten einzelne Systeme und Nutzer identifizieren zu können (siehe http://tinyurl.com/p77u4u5 ). Ist ein Zielsystem (Target) identifiziert, kann es bei Bedarf jederzeit durch die TAO mit einem maßgeschneiderten Angriff attackiert werden. Darüber hinaus kam im Herbst 2013 durch einen Bericht der niederländischen Abendzeitung ‚NRC Handelsblad‘ heraus, dass die NSA weltweit bereits weit mehr als 50.000 Netzwerke mit CNE-Malware (CNE = Computer Network Exploitation) infiltriert hat. Diese ‚Vorrats-Infiltration‘ dient offensicht dazu, einen Cyber-Spion im Zielnetzwerk zu haben, der sich bei Bedarf aktivieren lässt. Durch den Enthüllungsbeitrag und 30C3-Vortrag von Jacob Appelbaum wissen wir nun, dass sich die NSA zusätzliche Werkzeuge mit den Namen Turmoil, Turbine und QFire bzw. Quantum geschaffen hat, um den Datenverkehr zwischen Client-Systemen (als Targets) und Servern in Echtzeit abzuhören zu manipulieren (Bild 2). Dabei wird über eine Router-Backdoor der Datenverkehr nach einem ‚Selektor‘ durchsucht, z.B. der Webzugriff eines Targets auf die Yahoo-Website. Wird ein solcher Selektor erkannt, versucht ein NSA-Server mit dem Namen ‚FOXACID‘ schneller als Yahoo zu antworten und dem Client eine gefälschte Website unterzuschieben (Spoofing), über die dann eine Schadsoftware – z.B. eine CNE-Malware – auf dem Target installiert wird. Da dieses Verfahren eine beachtliche Geschwindigkeit (Race Condition) erfordert und darüber hinaus auf Browserschwachstellen angewiesen ist, wird es nicht bei jedem Versuch klappen. Wenn man es allerdings oft genug wiederholt, ist die Erfolgswahrscheinlichkeit einer Infiltration recht hoch. Die Abhörsensorik mit Selektorerkennung arbeitet nach einem Deep Packet Inspection (DPI) Prinzip und wird Turmoil genannt. Hinter dem Namen Turbine verbirgt sich ein Deep Packet Injection Verfahren für das Spoofing, QFire und Quantum sind offensichtlich Oberbegriffe für den automatischen Betrieb von Turmoil und Turbine.