Sichere Software-Update-Prozesse für Smart Factories

Anker werfen

Geräte in Smart Factories müssen flexibel auf neue Anforderungen reagieren können. Auf der anderen Seite müssen Mechanismen vorgesehen sein, die es ermöglichen, die Software auf den Geräten zu aktualisieren. Die Herausforderung für Gerätehersteller besteht darin, Geräte mit der Fähigkeit eines (remote) Software-Updates auszustatten ohne dabei die Sicherheit und Safety der Smart Factory zu gefährden. Eine Technologie, die maßgeblich zur Absicherung des Software-Update-Prozesses beiträgt, sind Hardwarebasierte Vertrauensanker.

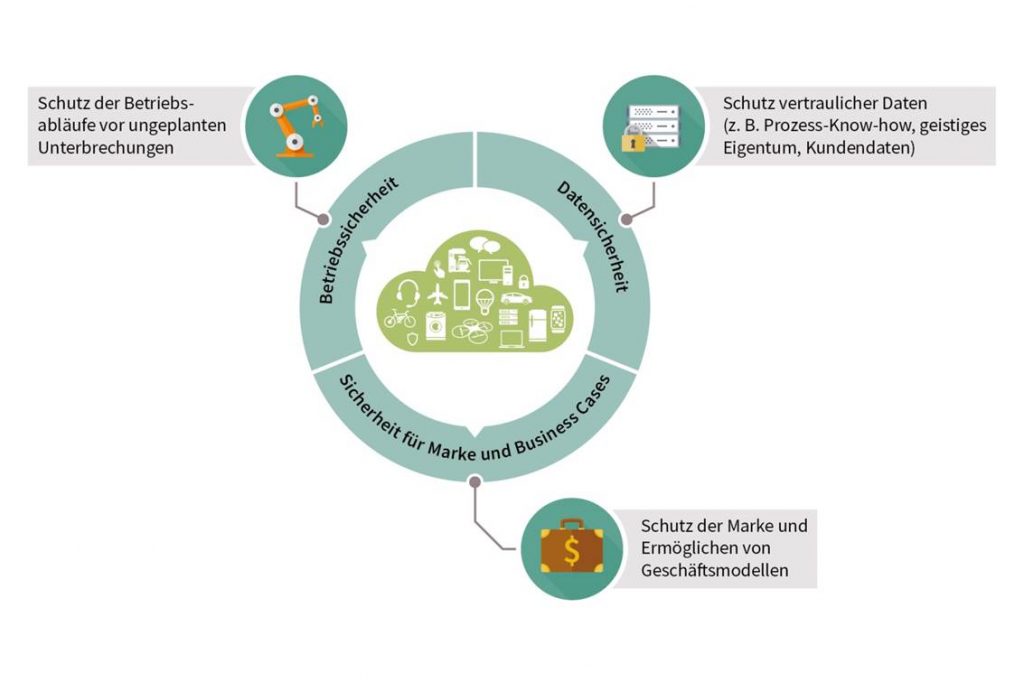

Herausforderungen für Smart Factories mit Blick auf Datensicherheit (Bild: Infineon Technologies AG)

Software Updates werden normalerweise über ein Broadcast-Modell verteilt. Das bedeutet, dass ein Software Update Data Set, informell auch als ‚Software Update‘ bezeichnet, erzeugt (A) und an die Zielgeräte übertragen (B) wird. Das Software Update Data Set wird anschließend auf das Gerät heruntergeladen (1). Der Download kann manuell oder automatisch eingeleitet werden. Das heruntergeladene Software Update Data Set wird anschließend auf Authentizität und Integrität geprüft. Diese Prüfung ist besonders wichtig, um das Gerät gegen die Installation nicht autorisierter und/oder manipulierter Software Images zu schützen; dabei wird festgestellt, ob das Software Data Set von einem autorisierten Unternehmen stammt. Nach erfolgreicher Prüfung wird das Software Image an seiner Endposition im Gerätespeicher installiert (3). Zum Abschluss aktiviert das Gerät das neue Software Image. Dies erfolgt normalerweise über einen Bootloader nach dem Zurücksetzen des Geräts.

Eigenschaften und Implementierung eines Software Update Data Set

Bei vielen der heutigen Geräte muss der Benutzer vor der Installation des Software Image ein Passwort eingeben. Zusätzlich kann die Integrität der Software geschützt werden, beispielsweise durch Implementieren einer Hash-Summe. Was in vielen Fällen fehlt, ist ein starker Nachweis dafür, dass das Software Update Image von einer autorisierten Partei herausgegeben wurde, etwa dem Hersteller des Geräts. In Zukunft wird das Konzept des Passwortschutzes ersetzt oder ergänzt durch Verwendung kryptographischer Mechanismen, die eine Prüfung auf Authentizität und Integrität, die Einhaltung von Richtlinien (Policy Enforcement) sowie den Schutz der Vertraulichkeit ermöglichen. Zusätzlich zu den Maßnahmen am Gerät selbst muss der Hersteller auch die Software Update Data Sets erstellen. Dazu gehört auch das Signieren der Metadaten und ggf. das Verschlüsseln des Software Images.

Hardwarebasierte Sicherheit

Hardwarebasierte Sicherheit, d.h. der Einsatz von Security ICs wie Optiga Trust X, erweitert die traditionellen ausschließlich auf Software basierenden Ansätze zur Absicherung von Geräten. Denn leider hat Software verschiedene inhärente und wesentliche Schwächen. Software ist geschriebener Code, und Code kann gelesen und analysiert werden. Sobald er analysiert ist, kann er entsprechend den Vorstellungen des Angreifers modifiziert werden. Und wenn ein Gerät mit modifizierter Software neu programmiert wird, können der Authentifizierungsprozess und die Systemintegrität ‚geknackt‘ werden. Eine weitere potenzielle und ernstzunehmende Schwäche rein Softwarebasierter Lösungen ist die inadäquate Speicherung geheimer Schlüssel in den verschiedenen Prozess- und Produktionsschritten. Normalerweise können Angreifer die in die Software integrierten oder anderweitig in lesbarer Form gespeicherten Schlüssel sehr einfach ermitteln. Software kann jedoch durch Hardware geschützt werden. Abgesicherte Hardware schützt die Verarbeitung und die Speicherung von Code mithilfe von Verschlüsselung, Fehler- und Manipulationserkennung und der abgesicherten Speicherung von Code und Daten. Software wird somit durch die Kombination mit abgesicherter Hardware vertrauenswürdig.