Ausblick

Die Optiga-Produkte von Infineon bieten kryptographische Mechanismen für abgesicherte Softwareupdates. Das Portfolio umfasst schlüsselfertige Lösungen aus individuell zugeschnittenen Befehlssätzen auf dem Sicherheits-IC, Host-Prozessor-Bibliotheken und Dienste zur Personalisierung von Schlüsseln. Durch Verwendung dieser individuell zugeschnittenen Optiga Produkte kann der Integrationsaufwand für Hersteller vernetzter Geräte erheblich verringert werden. Das liegt daran, dass viele der sicherheitskritischen Funktionen bereits durch die Hardwarebasierte Lösung bereitstehen. Der Gerätehersteller kann damit den Schwerpunkt seiner Implementierungsaufgabe auf die eigentliche Anwendung legen, statt sich intensiv mit den verschiedenen Algorithmen und Sicherheitsimplementierungen auseinanderzusetzen, da diese in der geschützten Umgebung des Chips gehandhabt werden.

Den Prozess implementieren

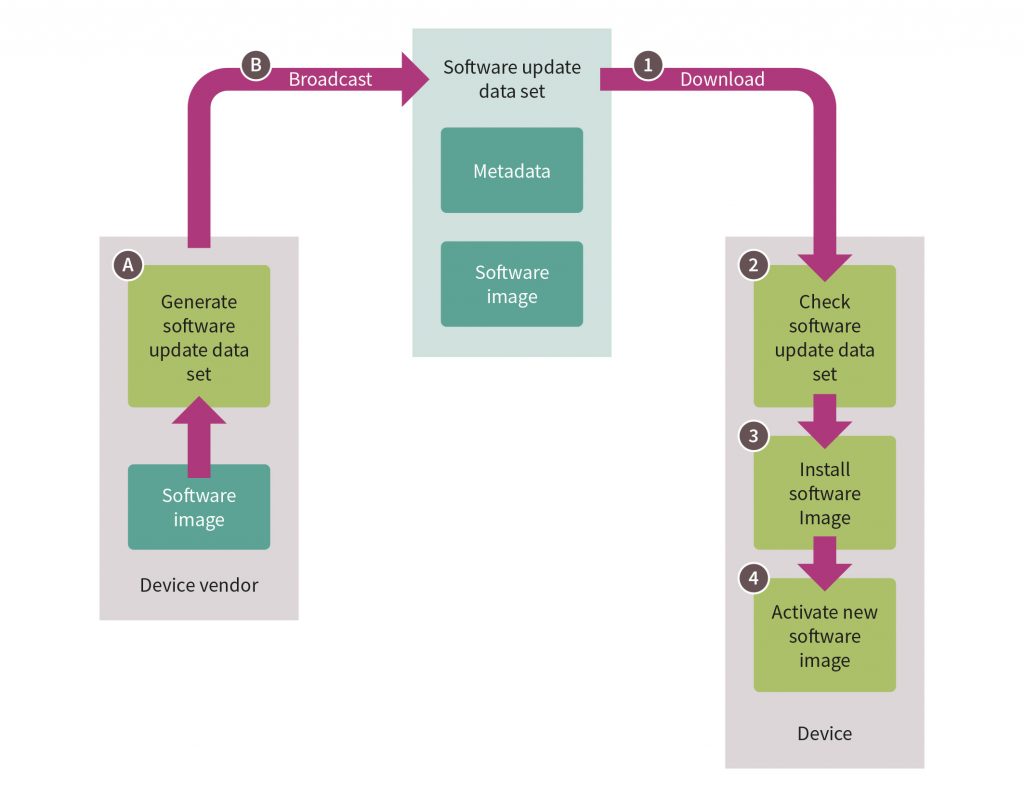

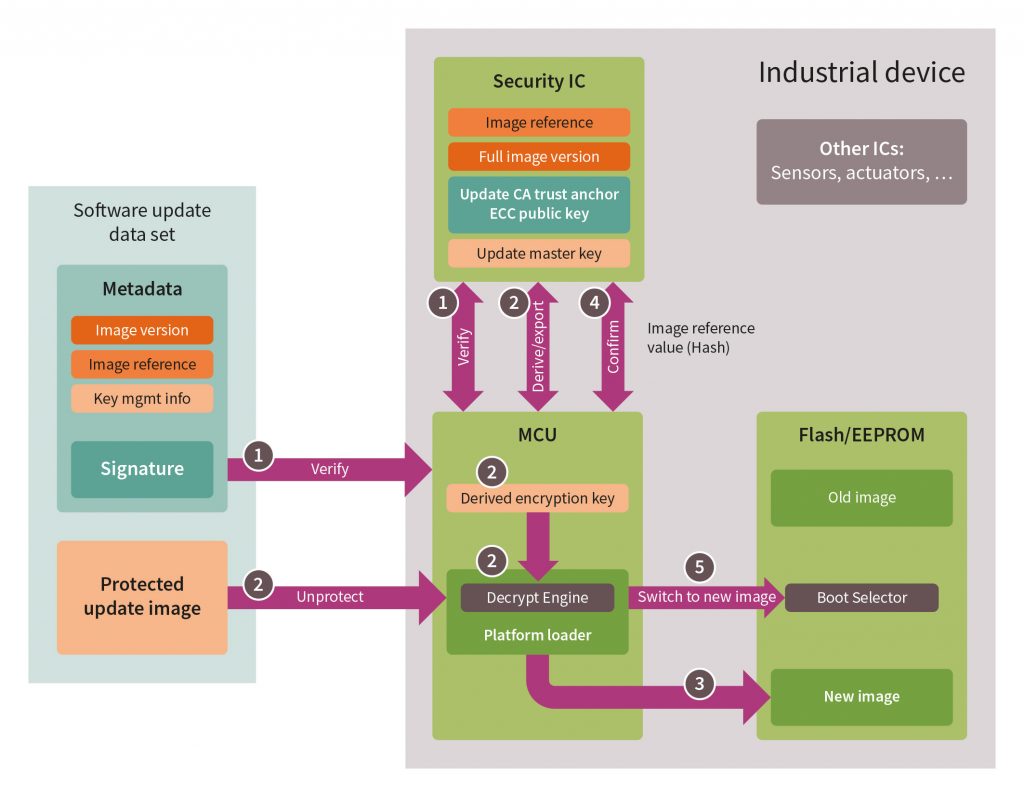

Basierend auf den Grundlagen der Absicherung eines Software-Update-Prozesses kann das einfache Ablaufdiagramm (Bild 2) präzisiert und durch weitere Details erweitert werden. Die Hauptkomponenten auf dem Gerät sind der Microcontroller (MCU), der nichtflüchtige Speicher (optional im Mikrocontroller eingebettet) und ein Sicherheits-IC, beispielsweise Optiga Trust X von Infineon. Sensoren und Aktoren vervollständigen das Design. Die Herausforderung liegt darin, den abgesicherten Software-Update-Prozess auf der Architektur des Geräts abzubilden. Eine sehr wahrscheinliche Methode ist in Bild 3 dargestellt. Sie zeigt, wie das Software Update Data Set zwischen den verschiedenen Komponenten verarbeitet wird.

Schritt (1): Abgesicherte Speicherung des öffentlichen Schlüssels und abgesicherte Verifizierung der Metadaten-Signatur im Security IC (z.B. Optiga Trust X).

Schritt (2): Abgesicherte Speicherung und Handhabung des Update Master Key zur Entschlüsselung des Software Image im Security IC (z.B. Optiga Trust X).

Schritt (3): Kopieren des Software Update Image auf die Zielposition

Schritt (4): Prüfen der Integrität des Software Image und Aktivieren des neuen Software Image

Schritt (5): Aktivierung des neuen Software Image

Implementierung des abgesicherten Software Updates auf einem IoT-Gerät (Bild: Infineon Technologies AG)

Autor: Dr. Josef Haid,

Leiter des technischen Marketings für Plattformsicherheit

Infineon Technologies AG

www.infineon.com/security