Sensible Patientendaten schützen

Die Internetkonnektivität in der Medizintechnik erfordert geeignete Maßnahmen zum Schutz sensibler Patientendaten. Der folgende Beitrag beschreibt wichtige sicherheitsrelevante Verfahren, die Designer während des Entwicklungsprozesses von vernetzten Medizingeräten anwenden müssen. Durch die Umsetzung dieser Vorsichtsmaßnahmen können Softwareentwickler hochmoderne Geräte entwerfen, die Patientendaten schützen.

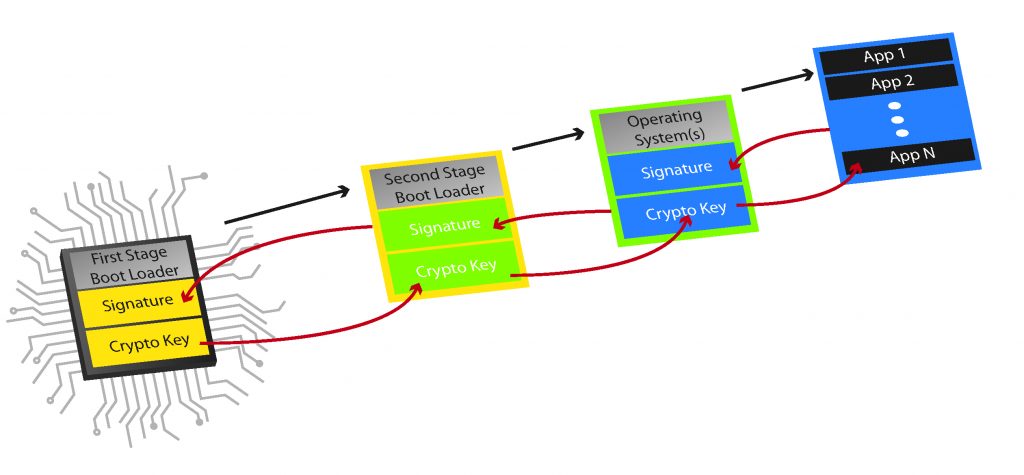

Das Modell einer Vertrauenskette gewährleistet, dass jede heruntergeladene Datei signiert und authentifiziert ist, vom Boot-Loader bis zur Anwendungsebene. (Bild: Mentor Graphics Deutschland GmbH)

Im Zeitalter der starken Verbreitung von IoT-Anwendungen müssen die Hersteller von Medizingeräten darüber nachdenken, wie sie Patientendaten schützen. Je weiterentwickelter ein Gerät ist, desto mehr Angriffsfläche bietet es. Wenn es um Datenschutz geht, müssen sich Entwickler der drei kritischen Phasen von Daten bewusst sein: Speicherung, Verwendung und Übertragung von Daten. Wie können Entwickler Daten in diesen drei Stufen sichern?

Stufe 1: Gespeicherte Daten

Die Anforderungen in diesem Stadium beziehen sich auf den Status eines Gerätes vom ausgeschalteten Zustand bis zur vollen Betriebsbereitschaft. Zu den Überlegungen in diesem Stadium gehören:

• Sicherer Speicher: Wo ist das bootfähige Abbild gespeichert? Ist es auf einem Medium, das verschlüsselt werden könnte? Gibt es Maßnahmen zum Schutz vor unbefugten Manipulationen, die die Hardware zur Warnung eines Gerätes unterstützt? Wurden die ausführbaren Dateien verschlüsselt?

• Root of Trust: Ist das SoC in der Hardwareplattform leistungsfähig genug, um eine Root of Trust zu bieten? Wenn nicht, verfügt die Hardware-Plattform über ein sicheres Element, das ähnliche Funktionen im SoC-Mode bieten würde?

• Vertrauenskette: Bei einer vorhandenen Root of Trust bildet der Bootprozess eine Vertrauenskette (Bild 1): Hat die Hardware den Boot-Loader validiert und authentifiziert? Hat der Boot-Loader das Betriebssystem oder andere Systeme validiert und authentifiziert? Haben die Betriebssysteme Anwendungscode validiert und authentifiziert? Wurde die Validierung und Authentifizierung durch die Hardware oder Software durchgeführt und ist dies in jeder Phase anders?

Durch die Verwendung der oben aufgeführten Technologien kann der Anwender sicher sein, dass sein Gerät authentischen und unveränderten Anwendungscode ausführt.

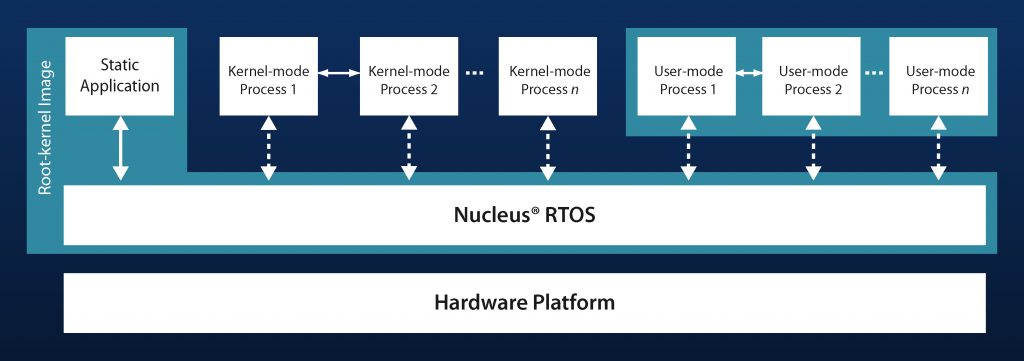

Das Nucleus-Prozess-Modell ist ein leichtgewichtiger Ansatz für die Partitionierung, der geschützte Speicherbereiche erzeugt. (Bild: Mentor Graphics Deutschland GmbH)

Stufe 2: Verwendete Daten

Diese Anforderungen beziehen sich auf ein Gerät, das normal arbeitet und Daten generiert und verarbeitet. Zu den verwendeten Technologien gehören unter anderem:

• Hardwaregestützte Isolation: Einige Softwareentwickler isolieren Anwendungen physikalisch, indem sie mehrere SoCs nebeneinander platzieren. Da dies die Gerätekosten erhöht, ist die Verwendung der ARM Trustzone die nächstbeste Lösung. Die in einem SoC implementierte ARM-Trustzone-Technologie kann das Netzwerk, Anwendungen und die Datenaspekte des mehrstufigen Sicherheitsmodells adressieren. Die Architektur bietet eine Lösung zur Unterteilung der SoC-Hardware. Dazu definiert sie Prozesse, Periperiekomponenten, Speicheradressen und sogar Bereiche des L2-Cache als ‘sicher’ und ‘nicht sicher’ ablaufende Hardware. Ein SoC der Trustzone nutzt, kann den kompletten SoC dynamisch für sichere Software verfügbar machen oder eine Teilemenge dieses SoC normaler Software zur Verfügung zu stellen.

• Softwaregestützte Trennung: Wenn keine Hardwaretrennung verfügbar ist, ist es am besten, Software zur Isolierung und zum Schutz der Anwendungen zu verwenden. Aufgrund von Multicore-SoCs, die Erweiterungen in den Halbleitern virtualisieren, gibt es heute mehr Designs mit eingebetteten Hypervisoren. Sie erlauben es, dass mehrere Instanzen eines Betriebssystems oder verschiedener Betriebssysteme auf einem SoC als virtuelle Maschine ausgeführt werden. Jede virtuelle Maschine lässt sich isolieren und durch die Verwendung einer Systemspeicherverwaltungseinheit (MMU) können andere Bus-Master virtualisiert werden. Diese Trennung dient dazu, Ressourcen und Assets in einer virtuellen Maschine vor anderen virtuellen Maschinen zu schützen und zu sichern. Die Fähigkeit, mit Quelldateien zu tüfteln, um die Leistung und das Verhalten des Hypervisors für einen speziellen SoC oder ein bestimmtes Board/Design zu optimieren, ist der Schlüssel zum Erfolg.

• Isolierung des Benutzerbereichs: Viele Betriebssysteme bieten heute eine Art MMU-gestützter Isolierung des Anwendungscodes im RAM; Linux hat einen Benutzerbereich und das Nucleus-Echtzeitbetriebssystem von Mentor ein Prozessmodell (Bild 2). Die Idee ist, dass während der Kernel des Betriebssystems auf einer privilegierten Ebene läuft (wie EL1 oder EL2), die Anwendungen in der EL0 laufen und verschiedene Speicherisolationstechniken nutzen, um Code und Daten für jede Anwendung zu schützen.

Stufe 3: Übertragung von Daten

Diese Stufe betrifft Daten, die in von einem betriebsbereiten Gerät empfangen oder von diesem versendet werden. Ein gutes Design sollte die folgenden beiden Bereiche abdecken. Nutzt das Gerät vor dem Senden der Daten irgendwelche gegenseitigen Beglaubigungen? Wie werden Daten im Falle eines Diebstahls geschützt? Die Verschlüsselung von gespeicherten und übertragenen Daten bietet ein gewisses Maß an Schutz. Für effiziente Kryptographie sollten SoCs mit Krypto-Funktionseinheit in Betracht gezogen werden. Die Krypto-Funktionseinheit ist ein eigenständiges Modul, das dem Prozessor die Verschlüsselungs-/Entschlüsselungsarbeit abnimmt. Als eigenständiger IP-Block erschwert die Krypto-Funktionseinheit es Hackern, Techniken für den Zugriff auf den Verschlüsselungsprozess auszuforschen.

Sobald das Gerät ausgeliefert wird

Wenn die Entwicklung abgeschlossen ist und die Geräte ausgeliefert werden, muss eine Strategie zur Nachbesserung bestimmt werden. Dies könnte der entscheidende Faktor für die Verwendung eines kommerziellen Linux wie das Mentor Embedded Linux sein. Die Kunden von Mentor Embedded Linux haben den Vorteil, dass ein Sicherheitsteam bei Mentor proaktiv die US-Cert-Website überwacht, um häufige Sicherheitsrisiken und Sicherheitslücken (Common Vulnerabilities and Exposures, CVE) zu identifizieren, die Produkte beeinflussen könnten. Wenn eine Sicherheitslücke entdeckt wird, benachrichtigt Mentor die Kunden gemäß der Produktunterstützungsrichtlinie mit Patches für die betroffenen Produkte. Es ist dann Aufgabe des Geräteherstellers, die im Produkt verwendete Codebasis zu patchen und gegebenenfalls die Software zu aktualisieren.

Autor: Andrew Patterson ,

Markt und Business Development Director der Embedded Software Division,

Mentor Graphics Deutschland GmbH

www.mentor.com